start => aplicaciones

Herramientas del Sistema

¿Cómo instalar el editor de particiones GParted?

$ sudo aptitude install gparted

¿Cómo instalar el editor de particiones QTParted?

$ sudo aptitude install qtparted

¿Cómo instalar el Firewall Firestarter?

$ sudo aptitude install firestarter

Una vez instalado deberemos hacer 2 cosas.

Si queremos que no nos ande pidiendo la clave de root siempre que le iniciamos.

sudo gedit /etc/sudoers

Y añadimos al final esta linea

usuario ALL= NOPASSWD: /usr/sbin/firestarter

Donde ‘usuario’ es el nombre de tu usuario

Ahora lo configuraremos para que se inicie al iniciar el pc.

En Gnome:

sudo firestarter --start-hidden

En KDE:

$ echo -e '#'\!'/bin/sh\nsudo firestarter --start-hidden' > ~/.kde/Autostart/firestarter

$ chmod a+x ~/.kde/Autostart/firestarter

¿Cómo instalar Shorewall?

$ sudo aptitude install shorewall

$ sudo gedit <fichero>

net Net Internet

loc Local Red local

# nobogons, routefilter y tcpflags protegen contra tráfico extraño

net eth0 detect nobogons,routefilter,dhcp,tcpflags

loc eth1 detect tcpflags

# Enmascara lo proveniente de eth1 por eth0

eth0 eth1

# Acepta cualquier tráfico proveniente de la red local a Internet

loc net ACCEPT

# Ignora cualquier tráfico proveniente de Internet a la red local

# registrando en bitácora

net all DROP info

# Cualquier otro tráfico es rechazado y registrado

all all REJECT info

#LAST LINE -- DO NOT REMOVE

# Rechaza conexiones de MySQL, Postgres y MS-SQL

REJECT loc net tcp 3306,5432,1433

eth0

eth1

startup=1

$ sudo /etc/init.d/shorewall start

— Mario Guerra 2005/07/27 16:15 CST

¿Cómo instalar OpenVPN (llave estática, punto a punto)?

$ sudo aptitude install openvpn

$ sudo openvpn --genkey

$ sudo cp static.key /etc/openvpn

$ sudo scp static.key usuario@remoto:.

# En el lado remoto

$ sudo cp static.key /etc/openvpn

* Define el fichero /etc/openvpn/openvpn.conf en el lado receptor

$ sudo gedit /etc/openvpn/openvpn.conf

# Dispositivo tipo túnel

dev tun

# Mi lado del túnel y mi contraparte

ifconfig 172.16.0.1 172.16.0.2

# Nombre de la llave estática

secret static.key

# Compactación por medio de LZO

comp-lzo

# Temporizador sólo si está activo el lado remoto

ping-timer-rem

# Túnel y llave persistentes

persist-tun

persist-key

# Para los ping

keepalive 10 60

# Usuario y grupo de OpenVPN

user nobody

group nogroup

$ sudo gedit /etc/openvpn/openvpn.conf

dev tun

# A la inversa del lado receptor

ifconfig 172.16.0.2 172.16.0.1

secret static.key

comp-lzo

ping-timer-rem

persist-tun

persist-key

keepalive 10 60

user nobody

group nogroup

# A quién me conecto

remote 172.16.0.1

$ sudo /etc/init.d/openvpn start

— Mario Guerra 2005/07/27 16:15 CST

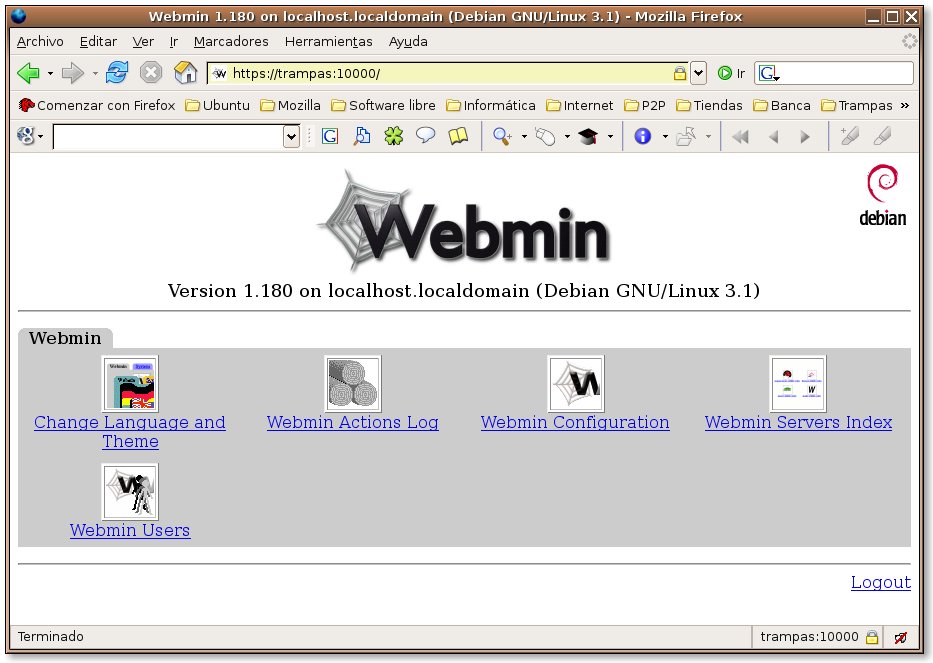

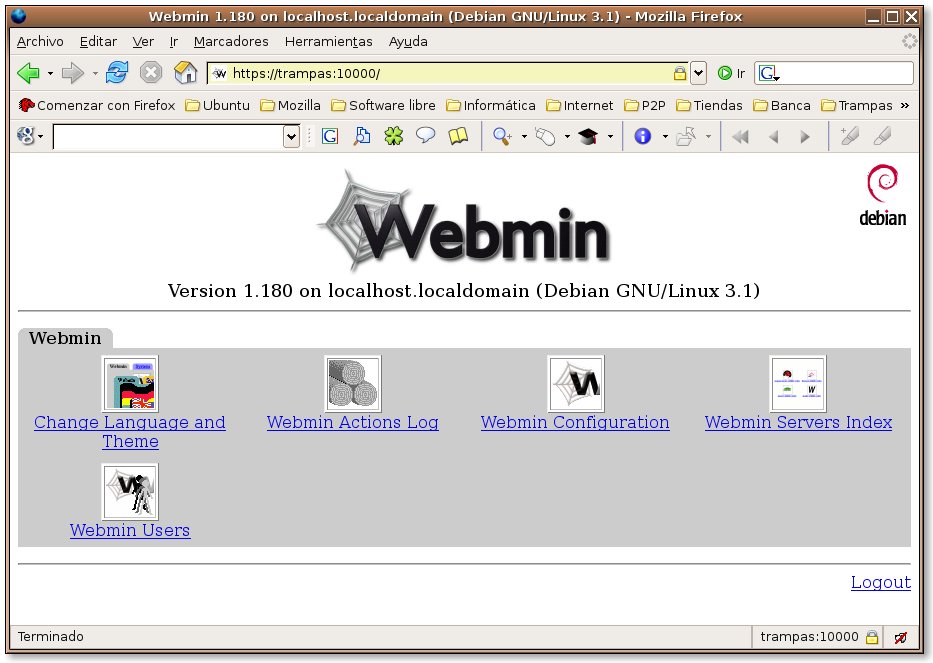

¿Cómo instalar la herramienta de administración Webmin?

| Se trata de una herramienta de configuración remota (también funciona en local) tanto del sistema (cron, usuarios, etc.) como de múltiples aplicaciones (sendmail, apache, vsftpd, etc.). La llevo usando unos años y me ha simplificado mucho el trabajo. |

* Lee Notas Generales.

$ sudo aptitude install webmin

$ sudo /usr/share/webmin/changepass.pl /etc/webmin root nueva_clave

Ahora está accesible apuntando tu navegador a

https://localhost:10000. así verás la pantalla de identificación de Webmin.

Idéntificate como usuario

root y como password la que pusiste como

nueva_clave más arriba y pulsa

login para acceder a la pantalla principal de webmin.

$ sudo aptitude search webmin

$ sudo aptitude install nombre_del_modulo

The Book of Webmin

¿Cómo instalar la aplicación de copias de seguridad SBackup?

sudo aptitude install sbackup

Dentro de Sistema → Administración tendremos las entradas de menú Simple Backup Config y Simple Backup Restore, las cuales nos permiten configurar la periodicidad del backup y qué ficheros usar, y restaurar una copia de seguridad hecha anteriormente.

¿Cómo instalar mondoarchive para hacer copias de seguridad bootables?

Idéntificate como usuario root y como password la que pusiste como

Idéntificate como usuario root y como password la que pusiste como