Siguiente: Actos delictivos

Subir: Ataques potenciales

Anterior: Masquerading

Índice General

La técnica del basureo (en inglés, scavenging) está relacionada

tanto con los usuarios como con la seguridad física de los sistemas, de la

que hemos hablado en el anterior capítulo; consiste en obtener

información dejada en o alrededor de un sistema informático tras la

ejecución de un trabajo ([Par81]). El basureo puede ser físico,

como buscar en cubos de basura (trashing, traducido también por

basureo) listados de impresión o copias de documentos, o lógico, como

analizar buffers de impresoras, memoria liberada por procesos, o bloques

de un disco que el sistema acaba de marcar como libres, en busca de

información.

Aunque esta técnica no es muy utilizada en la mayoría de entornos,

hemos de pensar

que si un usuario tira a la basura documentos que proporcionen información

sobre nuestro sistema, cualquier potencial atacante puede aprovechar esa

información para conseguir acceder al equipo; algo tan simple como una

factura en la que se especifiquen números de teléfono o nombres (reales o

de entrada al sistema) de usuarios puede convertirse en una valiosa

información para un atacante. Además, en ocasiones ni siquiera es necesario

andar revolviendo por los cubos de basura en busca de información

comprometedora: la carencia de nociones básicas sobre seguridad informática

hace posible que los usuarios dejen al alcance de cualquiera información

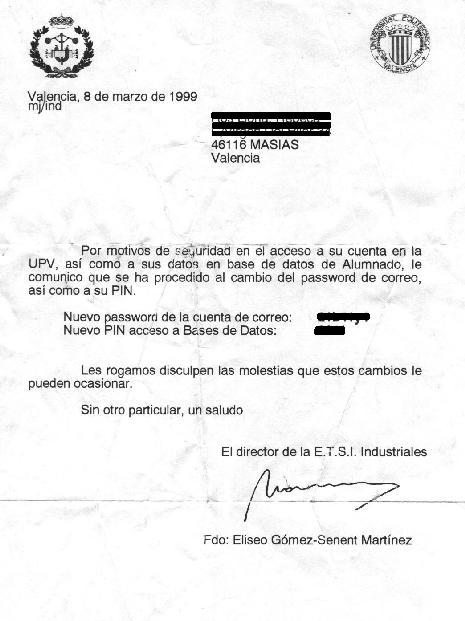

vital de cara a mantener un sistema seguro. Personalmente, en un aula de

informática de la Universidad Politécnica de Valencia encontré por

casualidad una hoja de papel

que estaba siendo utilizada a modo de alfombrilla para el ratón; esta hoja

era una carta personalizada que el director de la Escuela Técnica Superior

de Ingenieros Industriales había enviado a cada alumno de esa escuela

para informarles de sus nuevas claves de acceso a ciertos recursos de la

universidad, ya que las anteriores habían tenido que ser cambiadas porque

un pirata las capturó. Con esa sencilla hoja de papel (en la figura

3.1 se muestra una copia - con los datos importantes ocultos, en

el original no hay nada `censurado' -) cualquiera podría haber leído

el correo de ese usuario, utilizar su acceso remoto de la universidad,

curiosear en su expediente o participar en foros de asignaturas bajo la

identidad del usuario atacado.

Figura 3.1:

El resultado de un basureo involuntario.

|

|

Como hemos dicho el basureo no es un ataque habitual en organizaciones

`normales', simplemente porque los datos con los que estan trabajan no suelen

ser de alta confidencialidad. De cualquier forma, si deseamos evitar problemas

lo más inmediato es utilizar una máquina trituradora de papel (su precio no

suele ser prohibitivo, y la inversión quizás valga la pena) para destruir

toda la

documentación antes de arrojarla a la basura; incluso nos puede interesar

contratar los servicios de compañías dedicadas exclusivamente a la

destrucción de estos soportes. En el caso de sistemas de almacenamiento

lógico (discos, CD-ROMs, cintas...) también es importante una correcta

inutilización de los mismos para que un potencial atacante no pueda extraer

información comprometedora; no suele ser suficiente el simple borrado del

medio o un leve daño físico (por ejemplo, partir un CD-ROM), ya que como

comentaremos al hablar de

recuperación de datos existen empresas capaces de extraer hasta el último

bit de un medio borrado o dañado. Lo más efectivo sería un

borrado seguro, seguido de una destrucción física importante que haga

imposible la reconstrucción del medio.

Siguiente: Actos delictivos

Subir: Ataques potenciales

Anterior: Masquerading

Índice General

2003-08-08